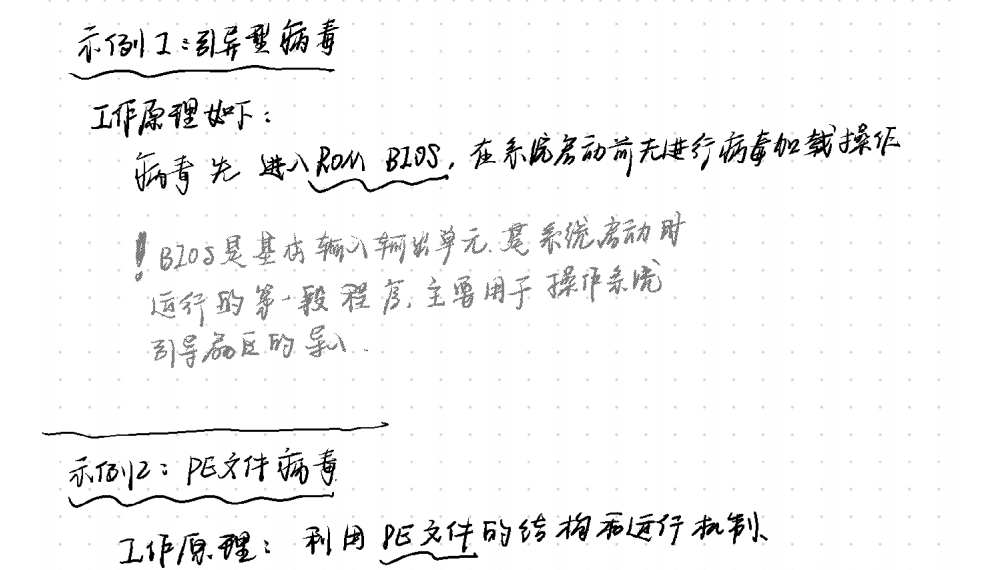

系统安全1--信息系统安全威胁

这一篇文章主要介绍一些常见的信息系统安全威胁,会分门别类进行介绍。

注:复习以PPT和作业内容为主,这里更多的是从整体概念上进行框架的搭建。

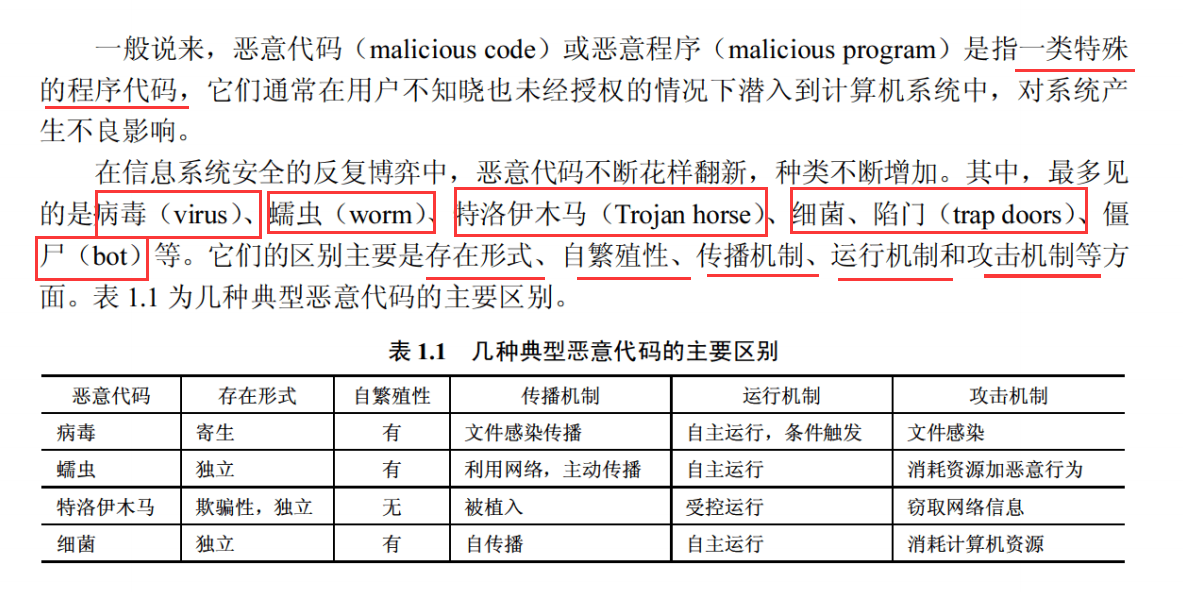

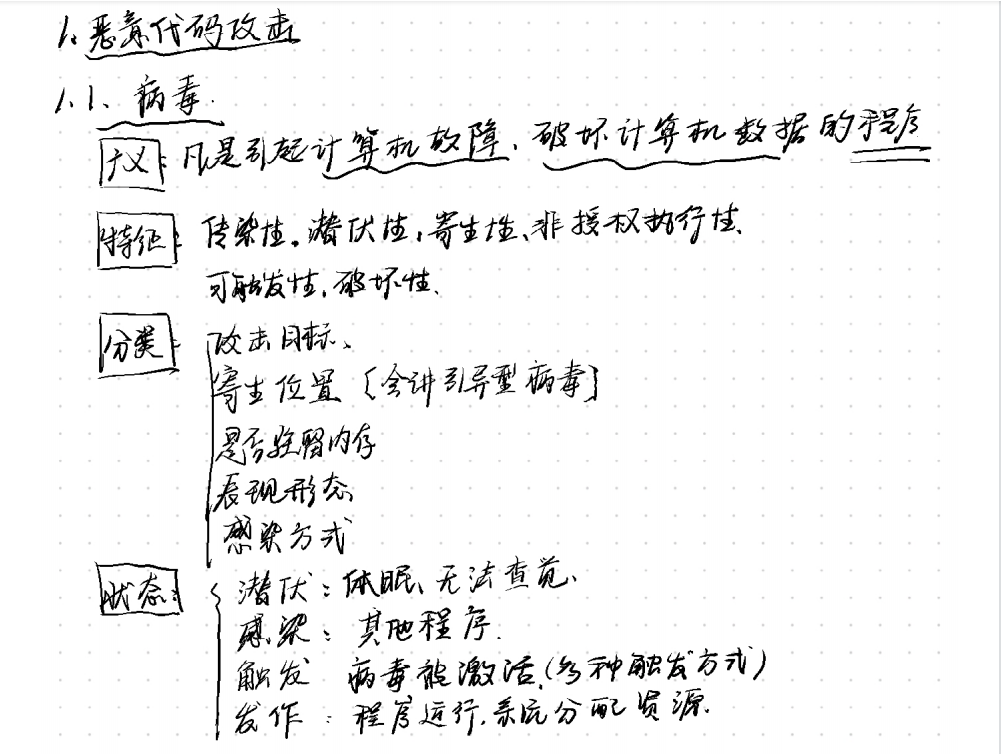

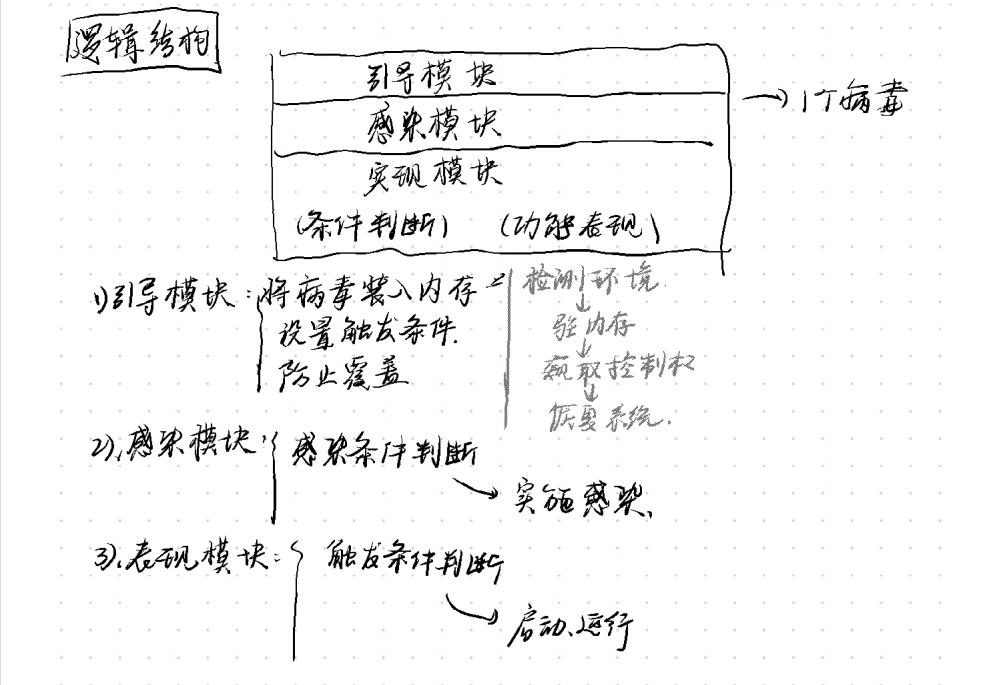

恶意代码攻击

病毒笔记

蠕虫介绍

蠕虫的定义

蠕虫病毒是一种常见的计算机病毒,是无须计算机使用者干预即可运行的独立程序,它通过不停的获得网络中存在漏洞的计算机上的部分或全部控制权来进行传播。

蠕虫的特征

- 独立性:

独立存在的程序个体。(病毒是寄生存在) - 攻击对象:计算机

系统(病毒是文件系统) - 传播主动性:蠕虫的传播主动性很强,传播途径很广

- 感染的反复性:蠕虫的感染是

自身的复制,其目标是网络上的其他计算机,感染途径是系统漏洞,可以携带病毒。 - 隐蔽性:不需要使用者触发,并伪装为有用的软件

- 破坏的严重性:网络传播,范围广,利用系统漏洞,危害巨大。

蠕虫病毒也是广义病毒的一种,其危害巨大,如:熊猫烧香、永恒之蓝等。

蠕虫的组成与原理

一个训练有素的蠕虫包含以下几个模块:

传播模块、隐藏模块、目的模块

- 传播模块:用于蠕虫病毒的传播,大体步骤如下:

扫描子模块探测含有系统漏洞的主机、攻击子模块利用漏洞获取系统shell,复制子模块将蠕虫传输到目标主机。 - 隐藏模块:侵入后隐藏蠕虫程序

- 目的模块:实现对计算机的控制、监视、破坏。

由上述内容可见,蠕虫是一个独立存在的程序,由感染、隐藏、目的三个模块组成,可以通过网络探测在网络中传播,并悄无声息的进行攻击。

与病毒的区别

这里的病毒是指狭义的病毒,也就是第一小节介绍的通过文件系统进行传播、需要用户触发的病毒程序。与蠕虫相比,二者的区别如下图:

木马介绍

木马的定义

特洛伊木马程序是一种恶意程序,它能提供一些有用的或者令人感兴趣的功能,但是还有用户不知道的功能。(木马程序的功能很多,基本可以完成人能在计算机上完成的所有操作)

木马的特点

木马与病毒、蠕虫不同,其不具有自传播性,它主要是通过植入的方式进行传播。也就是在一些应用软件、系统软件中植入木马程序,用户在下载这些软件时就会感染木马。

木马的植入方式

手工放置。可以直接在计算机上安装、也可以通过

远程获取权限进行放置。邮件方式。将木马放在

附件中继进行植入捆绑文件。将木马捆绑到一个

安装程序中,用户安装软件时进入系统通过

病毒或者蠕虫进行传播通过

U盘或者光盘进行传播

木马攻击在所有恶意程序中危害范围最广,因为其传播途径很多且与用户本身有很大相关性,并且其功能很强大,可以完成人的任何计算机操作。

与其他恶意程序的区别

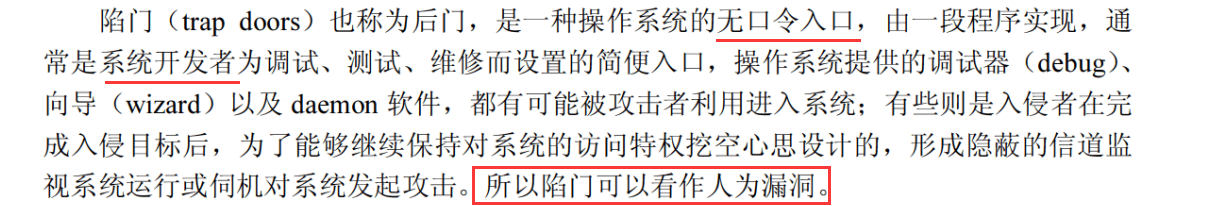

陷门与黑客攻击

什么是陷门?

陷门在留下后可以通过多种方式进行连接,同时在离开后要对陷门程序进行隐匿。

黑客的分类

- 侠客:喜欢炫技、好奇心重、爱出风头

- 骇客:不负责任的恶作剧者

- 入侵者:有目的的破坏者,对社会的危害很大

黑客的攻击流程

信息收集:准备阶段,主要工作有:确定目标、踩点、查点、扫描、模拟攻击等攻击操作:实施阶段,主要工作有:获取权限、提权、进行攻击善后操作:主要工作包括:清理日志、留下后门、进一步隐匿

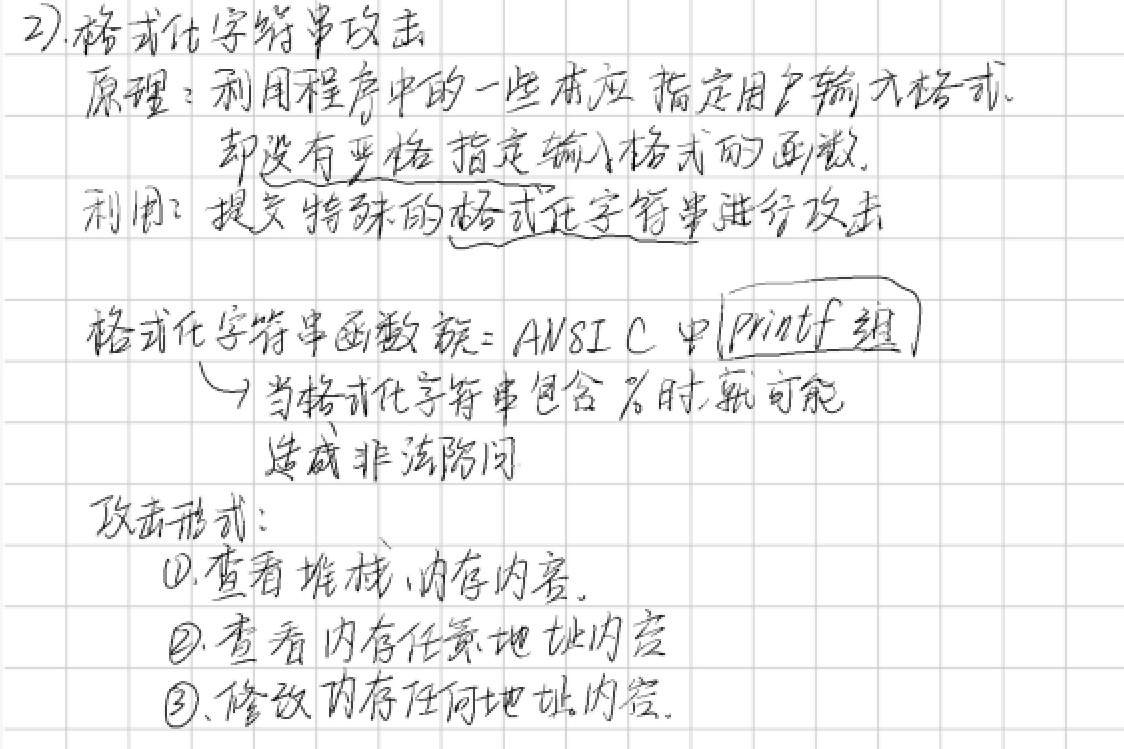

数据驱动型攻击

数据驱动型攻击是以传输数据来进行攻击的,缓冲区溢出便是其中一个典型的攻击方式,利用代码本身漏洞(不检查边界)来使得数据溢出从而覆盖到栈高地址处的其他数据。而格式化字符串也是利用代码本身的漏洞,通过输入认为构造的格式化字符完成攻击。

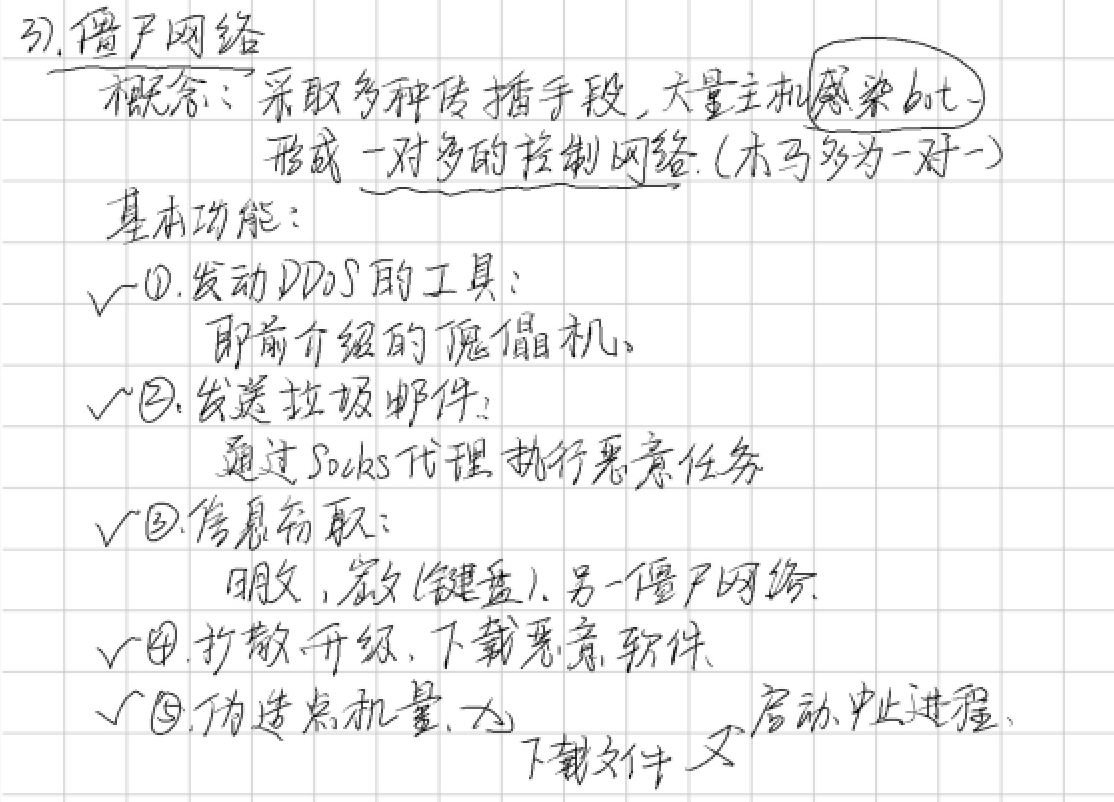

拒绝服务攻击

注:拒绝服务攻击并不是指一种特定的攻击方式,而是一种攻击之后的结果。因此其攻击方式很多,对于此我们要可以简单列举一些常见的拒绝服务攻击例子及其实现原理。

补充的话

上面只是简单列举了一些攻击方式,还有很多其他的攻击方式,如:扫描攻击、欺骗攻击等等,可以通过PPT和书籍深入的了解其中原理。

最后的总结与后续的安排

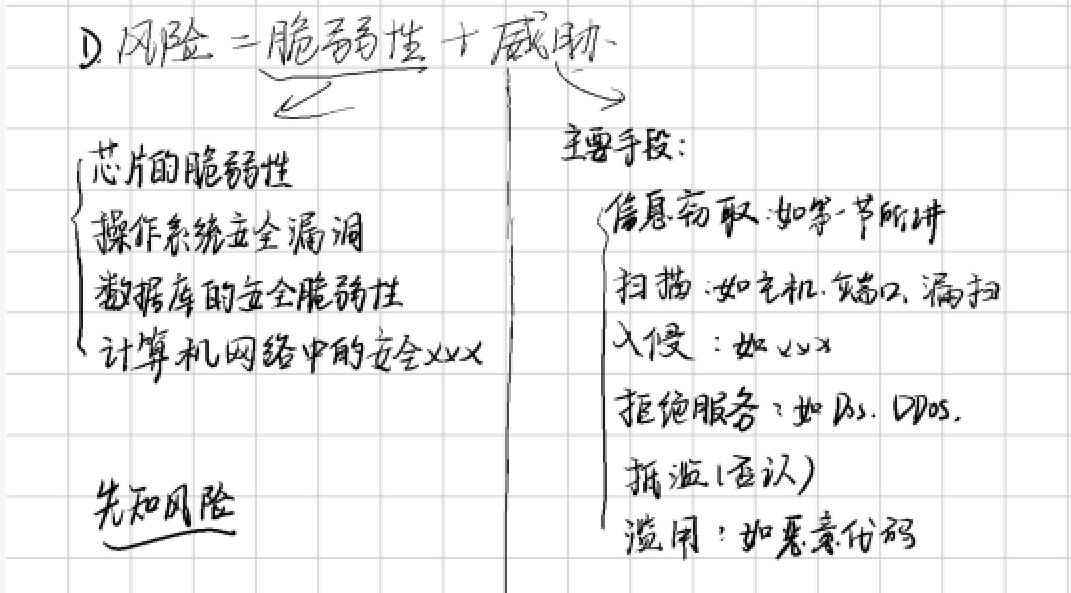

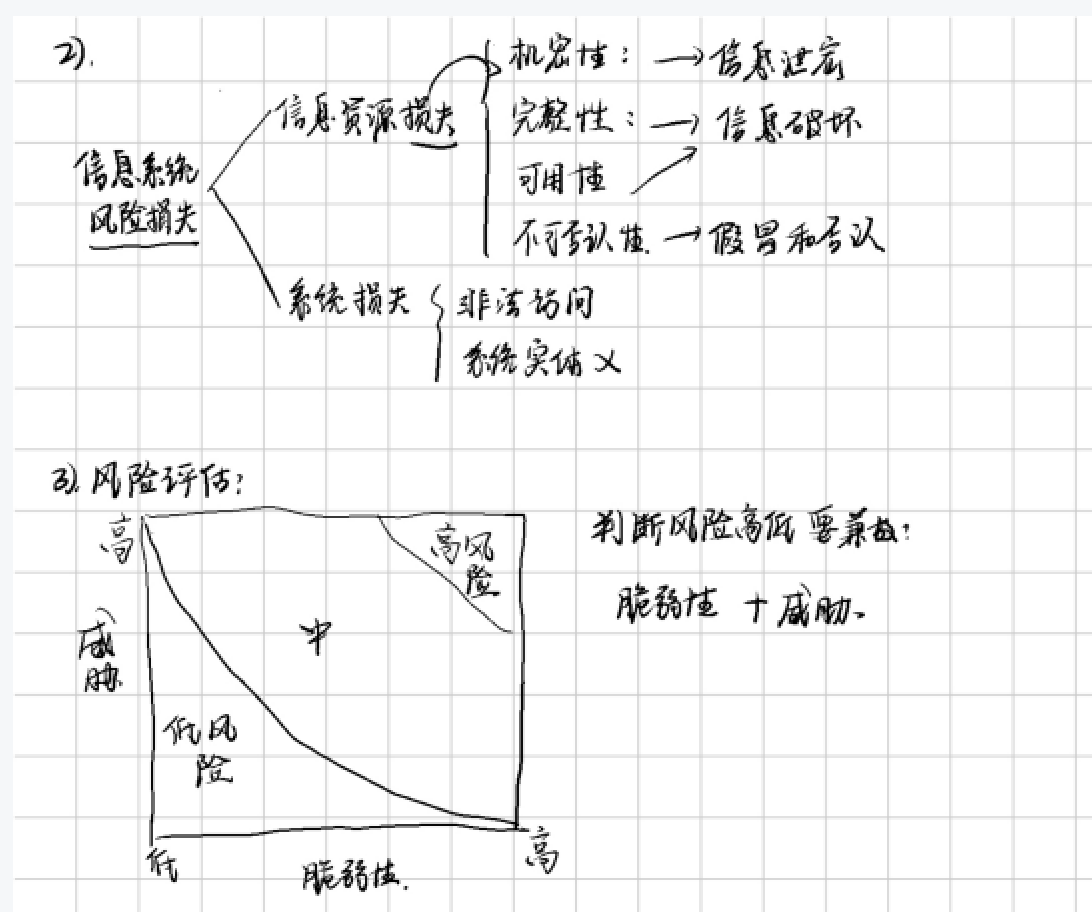

风险

前面我们介绍了这么多攻击方式,并不是要求死记硬背,因为攻击方式是一直在更新的。所以相比于记住一些具体的攻击原理,更重要的是要从全局看待安全问题,也就是风险。

风险可以根据两个指标:威胁性和脆弱性,脆弱性就是漏洞、威胁性则是攻击可能。要根据这两个指标综合考虑风险高低,就像上图的第三点。

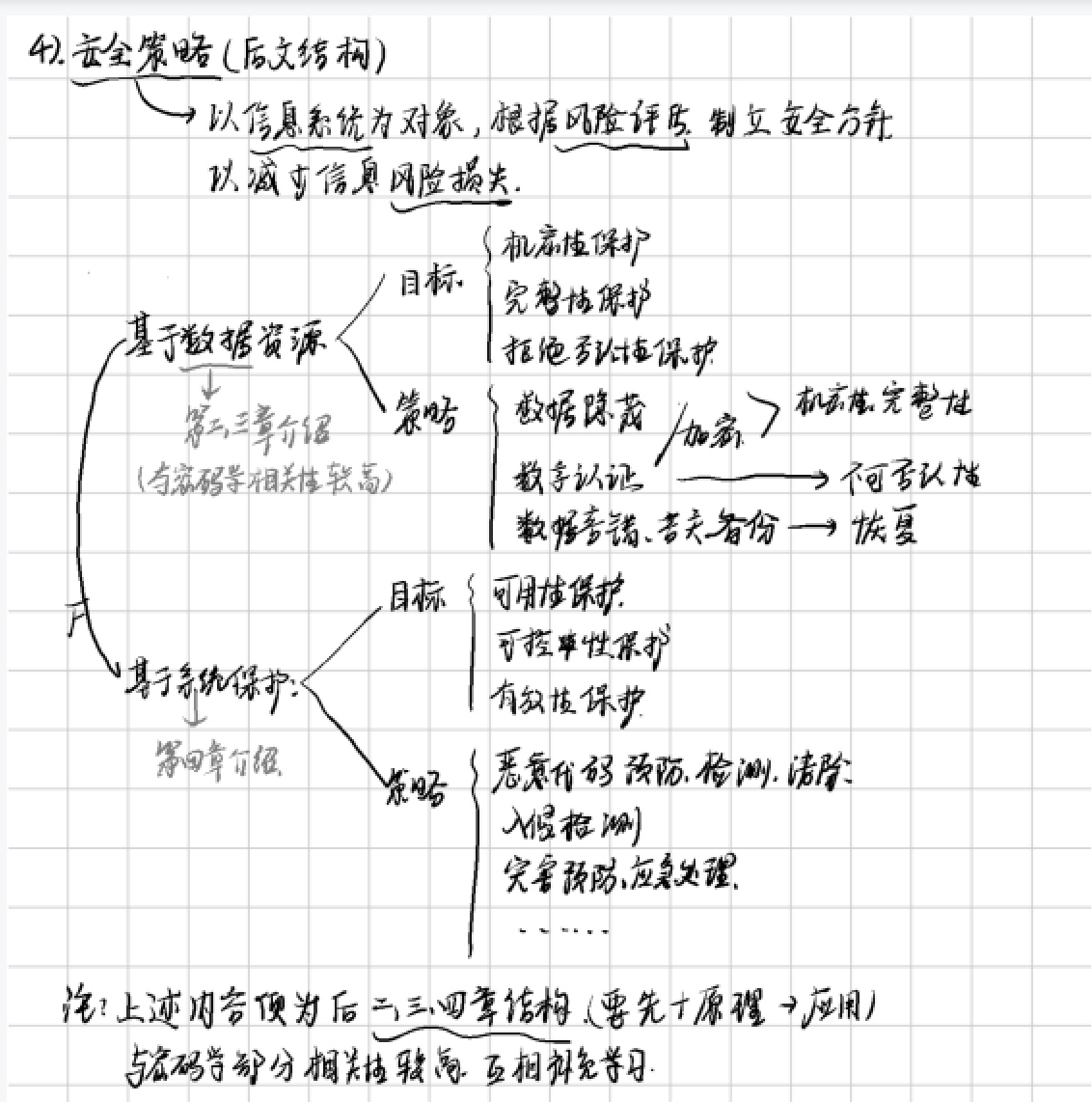

安全策略

在进行完风险评估后,就要制定一些安全策略来应对安全威胁。可以从数据和系统两个角度来考虑。具体可以参考上图,而具体的安全策略的介绍就是后续章节的内容。